웹호스팅 업체 ‘인터넷나야나’ 서버를 공격해 큰 피해를 발생시킨 ‘에레버스 랜섬웨어’에 대한 안랩 ASEC의 분석 내용이 블로그에 공개됐다. 다음은 악성코드 분석가 및 보안전문가로 구성된 글로벌 대응조직인 ASEC(시큐리티대응센터, AhnLab Security Emergency response Center)이 블로그에 공개한 분석내용 전문이다. (편집자 주)

2017년 6월 10일 국내 모 유명 웹 호스팅 업체의 리눅스 웹 서버 및 백업 서버 153대가 랜섬웨어 에레버스(Erebus)에 감염되어 서버 내 주요 파일이 암호화되었다고 알려졌다. 이로 인해 현재까지 해당 업체에서 호스팅하는 일부 사이트의 정상적인 접속이 불가능하다.

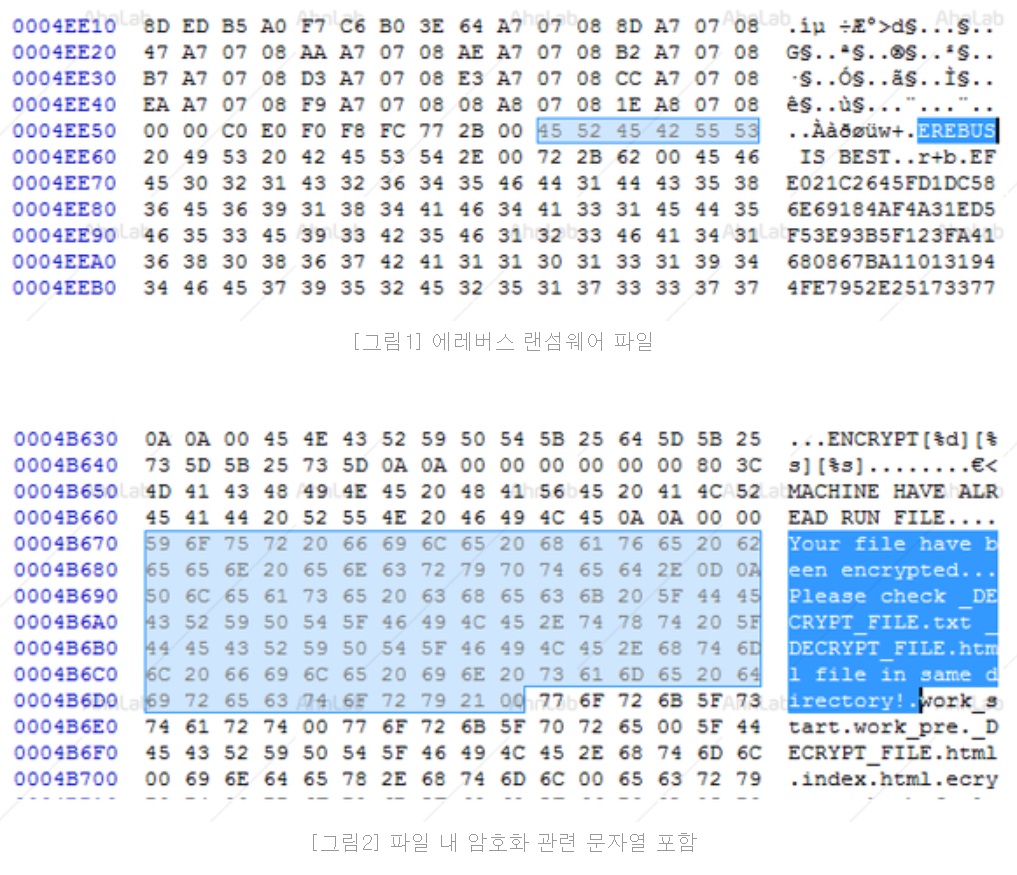

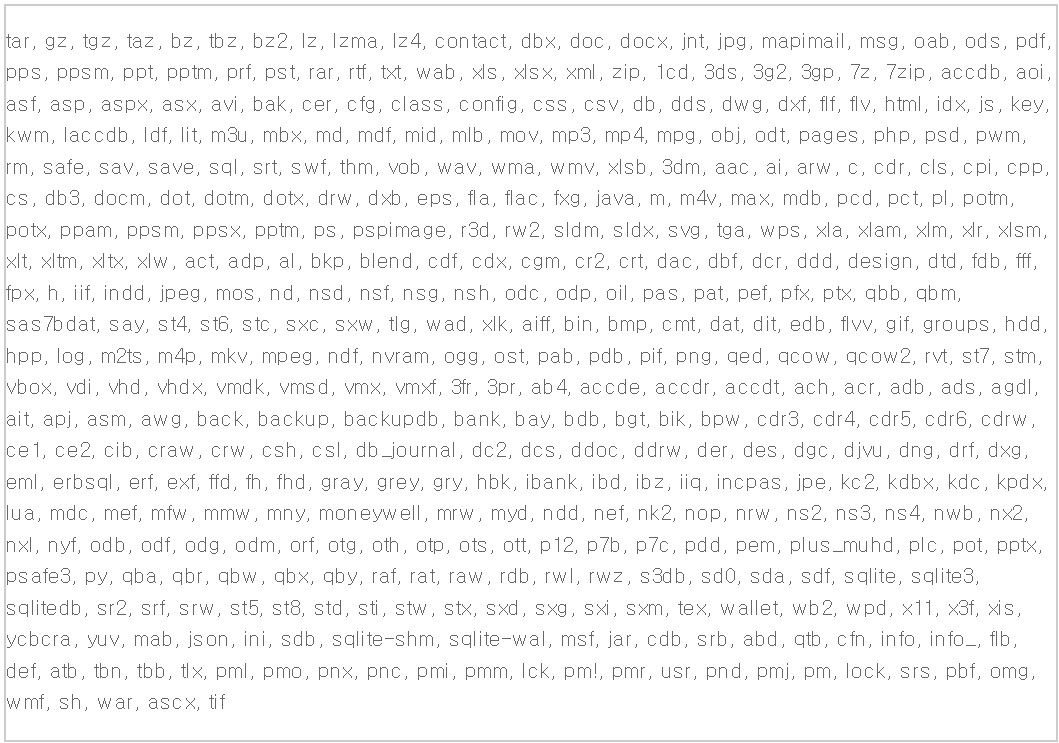

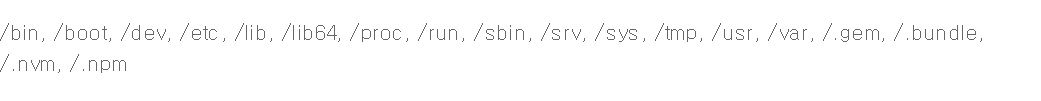

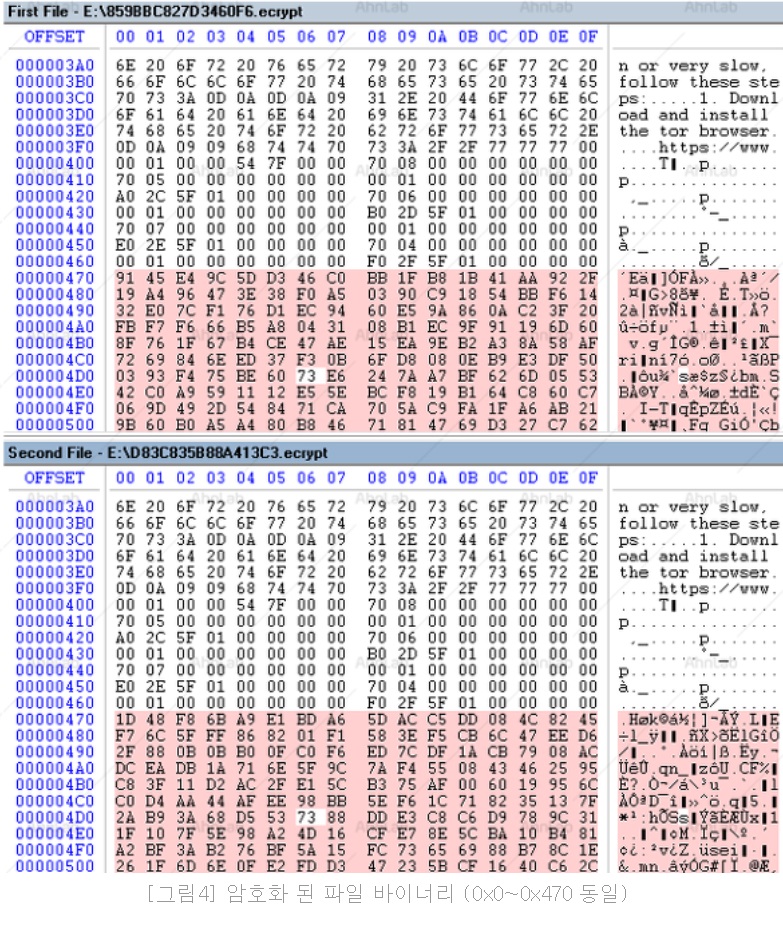

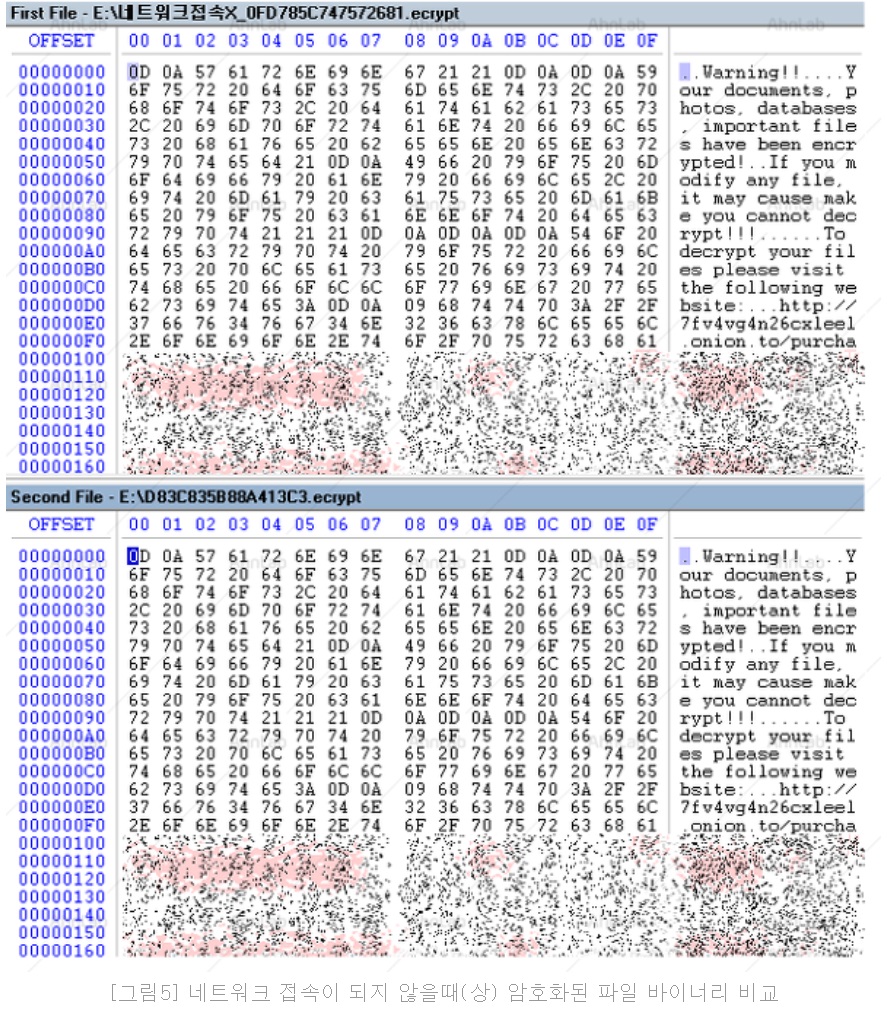

이번 공격에 현재까지 총 2개의 에레버스(Erebus) 랜섬웨어 파일이 확인되었으며, 각각 32비트 그리고 64비트 환경에서 동작하는 리눅스용 ELF 파일이다. 악성 파일 내부에 EREBUS 문자열과 암호화 관련 문자열을 다수 포함하고 있다. 악성코드 감염 직후에는 다음과 같은 증상이 확인된다.

-랜섬노트 파일 생성: "_DECRYPT_FILE.txt" "_DECRYPT_FILE.html"

-C&C : 216.126.224.128

-Tor 네트워크:

7fv4vg4n26cxleel.onion.to

7fv4vg4n26cxleel.onion.nu

7fv4vg4n26cxleel.hiddenservice.net

7fv4vg4n26cxleel.gbe0.top

qzjordhlw5mqhcn7.onion.to

qzjordhlw5mqhcn7.onion.nu

qzjordhlw5mqhcn7.hiddenservice.net

qzjordhlw5mqhcn7.gbe0.top

7fv4vg4n26cxleel.onion

qzjordhlw5mqhcn7.onion

-Linux/Erebus (2017.06.11.01)

[글. 안랩 ASEC]

★정보보안 대표 미디어 데일리시큐!★